梧桐雨工具箱使用场景和功能介绍

时间:2014-04-12 09:51:15

小编:动力软件园

阅读:

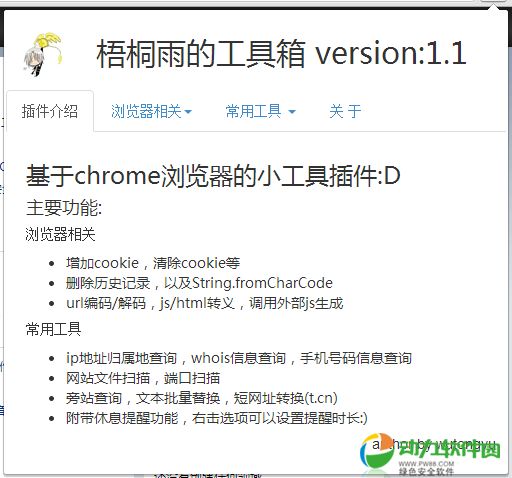

在使用Chrome的基础上,能进行一些渗透测试,以及跨站测试,虽然工具网上都有,但是每次用到的时候都需要访问特定的url,或者打开某个软件,让我觉得步骤颇多。因此,我就开发了基于Chrome的扩展,即梧桐雨工具箱。下载地址:http://www.pw88.com/soft/86024.html

主要界面如下:

这次给自己团队来稿,主要还是介绍下它的功能,以及可能用到的场景。

先来说说浏览器相关的模块:

包含了添加cookie,删除cookie,清空历史记录以及清空所有数据等一系列的功能,下面给大家介绍下这些功能。

1,先说说添加cookie部分。

在一些跨到后台的情况下,可以考虑通过添加cookie的方式登录后台;不需要再安装其他组件。

一键获取当前cookie 则能很好的查看目前浏览器存在哪些cookie。

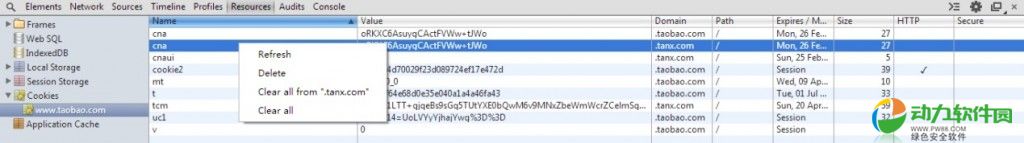

2,删除cookie功能不多说,一般调试越权的时候可以用到。当然,如果你是Chrome浏览器的老用户,你会发现F12下的Resources面板,能更迅速的删除。

不管是清空历史记录,还是清空所有数据,Chrome自身携带的删除方式得三步以上,而插件只需要两步便能完成。点开清空->确认,就可以清除了。

3,url编码和解码都是围绕url进行的,不少过滤也是围绕关键字进行。url编码一方面能很好的与浏览器结合。另外,在特定场景下,是可以绕过某些过滤的。

4,js转义功能,目前暂时只提供了unicode解码、编码以及base16的编码和解码。至于用到的场景,我在这里举个”栗子”。

在xss测试中,有些时候可能会遇到输出点在<script></script>之间,若过滤了一些特殊字符,则通过对一些js代码进行编码,是可以绕过过滤的,特别是正则表达式写的不太严谨的情况下。则更容易绕过。

5,html编码和解码。与js编码类似,特定条件下是可以触发跨站的。

例如:<img src=1 onerror=”alert(1)”>,正常情况下会弹出alert(1)。

但是,如果过滤了alert(),或者黑名单的方式,排除了onerror怎么办?这个时候可以尝试html编码绕过,wooyun已经有不少类似的例子,例如:4399储存型xss,过滤器绕过(修补后绕过)

http://wooyun.org/bugs/wooyun-2010-047790

6,调用外部js生成,这个功能对于跨站来说,必不可少。每当你想引用外部js的时候,你就必须考虑不同的情况。譬如:输出在<script></script>之间,我们可以考虑通过document.write()调用,或者通过eval()调用。当输出点在<img onerror>的时候,我们还可以考虑onerror调用。

7,浏览器相关的最后一个String.fromCharCode(),在转换字符能用到,譬如我们需要转换hello,world的时候,直接输入之后进行转换,便能得到结果:

在一些黑名单的过滤中,往往这种也可以绕过过滤。

在常用工具当中,大部分还是基于渗透测试使用的,譬如端口扫描,则是可以通过img.src的方式去探测端口的开放状态,路径扫描可以通过匹配的字典去探测,whois信息以及旁站查询也是如此。短网址转换功能或许能让你在不打开别的网址转换站的情况下一键帮你缩短你所需要的url。

虽然目前工具不是很完善,但是我还是会用业余时间多完善。也希望小伙伴们能多提些意见,也欢迎分享你的奇淫艺巧。

-

渗透测试实践指南必知必会的工具与方法(第八章、渗透测试总结)1.编写渗透测试报告 ①综合报告 ②对渗透测试执行情况的概述(帮助客户理解控制或者入侵系统的成功程度) ③详细报告 ④原始输出(假如需要的话)时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第八章、渗透测试总结)1.编写渗透测试报告 ①综合报告 ②对渗透测试执行情况的概述(帮助客户理解控制或者入侵系统的成功程度) ③详细报告 ④原始输出(假如需要的话)时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第七章、第七章、维持访问)1.使用Back door(后门)及Rootkit维持访问①Back door:运行在目标计算机上的隐藏进程,使得攻击者随时返回(或连接)到目标计算机上②Rootkit:一类特殊的软件,深嵌在操作系时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第七章、第七章、维持访问)1.使用Back door(后门)及Rootkit维持访问①Back door:运行在目标计算机上的隐藏进程,使得攻击者随时返回(或连接)到目标计算机上②Rootkit:一类特殊的软件,深嵌在操作系时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第六章、基于Web的漏洞利用)1.常见Web应用入侵框架: ①w3af(Web应用程序审计和攻击框架); ②Burp Suite; ③ZAP(OWASP的Zed攻击代理); ④Websecurify; ⑤Paros时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第六章、基于Web的漏洞利用)1.常见Web应用入侵框架: ①w3af(Web应用程序审计和攻击框架); ②Burp Suite; ③ZAP(OWASP的Zed攻击代理); ④Websecurify; ⑤Paros时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第五章、社会工程)1.社会工程工具包(Social-Engineer Toolkit)(SET)2.在Kali的文件夹结构中,/usr/bin/<工具名>中放置了二进制文件,真正的应用程序文件在/usr/share/<工具名>中3.SET安装在时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第五章、社会工程)1.社会工程工具包(Social-Engineer Toolkit)(SET)2.在Kali的文件夹结构中,/usr/bin/<工具名>中放置了二进制文件,真正的应用程序文件在/usr/share/<工具名>中3.SET安装在时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第四章、漏洞利用)1.在线密码破解器(指与SSH或者Telnet 等“活跃服务”交互的一种攻击技术) ①Medusa 命令格式: medusa -h target_ip -u username -Ppassword_dictiona时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第四章、漏洞利用)1.在线密码破解器(指与SSH或者Telnet 等“活跃服务”交互的一种攻击技术) ①Medusa 命令格式: medusa -h target_ip -u username -Ppassword_dictiona时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第三章、扫描)(建立IP地址与开放端口和服务的映射关系)1.扫描过程的通常步骤①用Ping数据包验证系统是否正在运行判断目标系统是否已经开启以及是否可以与我们的计算机进行通信(这一步时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第三章、扫描)(建立IP地址与开放端口和服务的映射关系)1.扫描过程的通常步骤①用Ping数据包验证系统是否正在运行判断目标系统是否已经开启以及是否可以与我们的计算机进行通信(这一步时间:2016-08-03 -

渗透测试实践指南必知必会的工具与方法(第一章、什么是渗透测试)1.白盒渗透测试:不尝试隐身攻击,考虑全面性。2.黑盒渗透测试:模拟攻击者进行攻击。3.APT(AdvancedPackage Tool, 高级打包工具)① apt-get install② apt-update③ apt-c时间:2016-08-03

渗透测试实践指南必知必会的工具与方法(第一章、什么是渗透测试)1.白盒渗透测试:不尝试隐身攻击,考虑全面性。2.黑盒渗透测试:模拟攻击者进行攻击。3.APT(AdvancedPackage Tool, 高级打包工具)① apt-get install② apt-update③ apt-c时间:2016-08-03

热门阅读

-

eNSP设备如何注册设备

eNSP设备如何注册设备

阅读:3070

-

ENSP模拟器如何设置命令行和描述框的背景颜色及字体

ENSP模拟器如何设置命令行和描述框的背景颜色及字体

阅读:2303

-

802.1q(dot1q)和802.1ad(QINQ)的区别

802.1q(dot1q)和802.1ad(QINQ)的区别

阅读:1831

-

锐捷交换机全局绑定ip地址与mac教程

锐捷交换机全局绑定ip地址与mac教程

阅读:4680

-

中小企业组网方案--专线+企业路由器+三层交换机+专网

中小企业组网方案--专线+企业路由器+三层交换机+专网

阅读:142